- Infogérance

L'INFOGÉRANCE INFORMATIQUE CHEZ MP CONCEPTION

La puissance de l’infogérance, la proximité d’une équipe à taille humaine : votre succès, notre engagement ; votre informatique, notre passion !

Spécialiste de l’infogérance et des services managés pour les PME, MP CONCEPTION propose des solutions complètes afin de garantir la disponibilité et la performance de votre système informatique :- Support technique avancé et assistance aux utilisateurs

- Administration et sécurisation du parc informatique

- Gestion des comptes, des droits et des accès

- Supervision et maintenance Proactive

- Sécurité

NOTRE VISION DE LA SÉCURITÉ INFORMATIQUE

La sécurité du système d’information n’est pas a prendre a la légère, la sécurité doit être faite à tout les niveaux : réseau, flux de communications, postes de travails, sauvegardes des données, redondance, blocage des attaques et détection automatique de comportement…

La sécurité informatique vise généralement cinq principaux objectifs :- L'intégrité : garantir que les données sont bien celles que l'on croit être

- La disponibilité : maintenir le bon fonctionnement du système d'information

- La confidentialité : rendre l'information intelligible aux seuls acteurs d’une transaction

- L'authentification : assurer que seules les personnes autorisées aient accès aux ressources

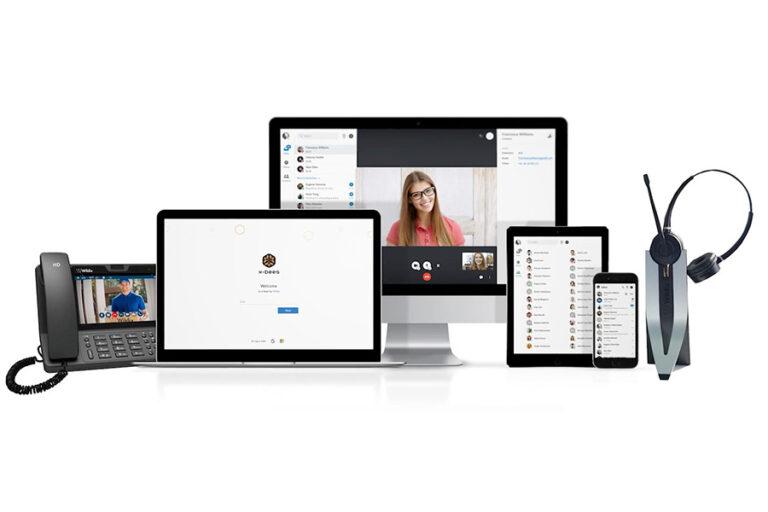

- Téléphonie

TÉLÉPHONIE IP ET OUTILS COLLABORATIFS POUR LES ENTREPRISES

Obtenez le meilleur de la téléphonie collaborative dotée d’une sécurité du plus haut niveau d’exigence :

Communications unifiées, chat, conférence, webconférence, partage de fichier, statut de présence, continuité d’appel lorsque vous n’êtes pas au bureau : ergonomique et intuitif ; l’outil idéal pour le bureau, les déplacements et le télétravail.

Une solution Full Inclusive : un support proactif rapide, un paramétrage sur mesure et sans limites.- Le 1er système de Сommunications Unifiées et PBX VoIP Cloud

- Solution tout-en-un avec des fonctionnalités sans limites et totalement sécurisée

- Chat en direct et visioconférence avec vos clients et fournisseurs

- Trunk SIP CLASSOUND — Meilleur Service SIP International multi-opérateurs

- Mobile

OPTIMISEZ VOTRE PARC MOBILE : NOTRE EXPERTISE, VOTRE PERFORMANCE

Une gestion sans faille, un support réactif et des solutions personnalisées vous attendent en nous confiant votre parc de forfaits mobiles. Laissez-nous prendre soin de votre flotte, et concentrez-vous sur ce que vous faites de mieux : faire grandir votre entreprise.

Optimisez vos couts en bénéficiant de forfaits mobiles à tarifs préférentiels.- Une seule ligne ou toute une flotte ? Des tarifs toujours attractifs

- La disponibilité des forfaits 4G et 5G chez tous les opérateurs nationaux

- Du forfait éco illimité voix sans data, jusqu'au forfait 500Go de data 5G dans toute l'Europe

- Évolutivité des forfaits sans contrainte d'un mois sur l'autre

- Internet

VOTRE PASS VERS L'EXCELLENCE CONNECTÉE : NOS SOLUTIONS INTERNET MANAGÉES

Dans un monde en constante évolution, où la connectivité est la clé de la réussite, il est essentiel de faire des choix judicieux en matière d’accès Internet. Nous comprenons parfaitement les défis auxquels les entreprises sont confrontées pour maintenir une connectivité fiable et performante.

Voici quatre avantages majeurs qui font de nous votre partenaire idéal :- La fibre comme choix privilégié pour sa stabilité, sans occulter les autres approches (VDSL, 4G, 5G)

- Multiples opérateurs d'infrastructure (Orange, SFR, Bouygues, Covage, Axione, XP Fibre,...)

- Un backup 4G/5G toujours opérationnel (en option)

- Une supervision constante, la gestion des incidents et leur escalade directement par nos équipes

- Logiciels

PLONGEZ DANS L'OPÉRATIONNEL AVEC NOS LOGICIELS D'ENTREPRISE

Soigneusement sélectionnés et soutenus par des accords de premier plan, en tant que partenaires officiels de Microsoft, EBP et ESET, nous vous ouvrons les portes vers une efficacité optimisée, une gestion transparente et une sécurité inégalée.

Profitez de nos liens privilégiés pour des tarifs compétitifs et des solutions de qualité.- Tout l'univers Microsoft pour les postes Client et les Serveurs

- Logiciels de Gestion Commerciale et facturation, Comptabilité, Paie, CRM, Point de vente

- Suites logicielles de sécurité intégrée pour postes Client et Serveurs, chiffrement, pare-feu avancé

- Des tarifs imbattables grâce à nos volumes d'achat

- Cloud

DÉCOUVREZ LES AVANTAGES INCONTOURNABLES DU CLOUD

Le Cloud c’est centraliser l’information, rationaliser ses cout, et s’affranchir des contraintes physiques liées au matériel et à l’immobilisation de trésorerie. Accédez à vos données et applications de n’importe où, à tout moment ; des mesures de sécurité avancées protègent vos données contre les menaces.

En adoptant le Cloud, vous ouvrez la voie à une gestion plus agile et sécurisée de vos opérations.- Hébergement de données (stockage, sauvegarde, déduplication) et applicatifs

- Virtualisation de serveurs ou d'infrastructure complète, pour des besoins durables ou ponctuels

- Sécurité renforcée, continuité d'activité et évolutivité instantanée

- Coûts d'exploitation prévisibles en payant seulement ce que vous utilisez

Informatique Serveur Sauvegarde Sécurité Téléphonie Mobile Internet Logiciels Cloud

Nous contacter

Localisation

453 – Rue Edouard Herriot

01100 – Veyziat – Ain

Horaires

Lundi – Vendredi

8h00 – 18h00

Nous contacter

Par téléphone : 04 74 75 79 20

Par Chat en ligne : en cliquant ici

Télémaintenance

Cliquez sur le logo ci-dessus, exécutez le fichier téléchargé puis confirmez-nous l’identifiant ainsi que le code confidentiel qui seront affichés.

La connexion est sécurisée.

L'actu MP Conception

Catégories

Comment Sécuriser sont mot de passe ?

Mots de passe forts :

Le mot de passe le moyen d’authentification privilégier, c’est un facteur de connaissance, vous seul devez le connaitre. Idéalement un mot de passe fort doit avoir des chiffres, des lettres, majuscule et minuscule ainsi que des caractères spéciaux. Le mot de passe doit aussi être relativement long.

Mot de passe à évité :

Des mots de passe simples tels que « 123456 », « password » ou « qwerty » sont très simples et faciles à deviner pour les pirates informatiques.

Informations personnelles : le nom, la date de naissance ou le prénom sont faciles à deviner. Les pirates informatiques peuvent facilement trouver ces informations en effectuant des recherches en ligne.

Les mots de passe courts sont plus faciles à deviner que les mots de passe longs. Il est recommandé d’utiliser des mots de passe d’au moins 12 caractères.

Les mots de passe qui ne contiennent que des lettres sont plus faciles à deviner que les mots de passe qui incluent des chiffres, des caractères spéciaux et des lettres majuscules et minuscules.

Si vous utilisez le même mot de passe pour plusieurs comptes, un pirate informatique qui réussit à obtenir votre mot de passe aura accès à tous vos comptes.

Bon mot de passe :

Un bon mot de passe doit respecter quelques règles : il doit être long (+12 caractères) , complexe (chiffre, maj, min et caractères spéciaux) et connus uniquement de vous.

3BN%pn#T62$gd9 fV*8J3Mw$#B!7va9

Ne pas noté le mot de passe sur un post-it !

Pour vous aidez voici un générateur de mot de passe en ligne.

Authentification fort (2FA) c’est quoi ?

Une authentification fort ne s’appuis pas uniquement sur un seul facteur (mot de passe= facteur de connaissance). On va utiliser un facteur de pocéssion. Activer cette option vous enverra un message par téléphone, comme vous êtes le seul détenteur de votre numéro vous seul aurez ce code. Les banques ont été les premiers à utilisez ce système, pour payer en caisse vous devez procéder votre carte et en connaitre le code de sécurité.

Il existe aussi des type d’authentification par données biométriques (empreinte digital ou faciale par exemple). Ces systèmes se base sur se que vous êtes. Il s’agit d’information qui ne peuvent ni être connus ni procédez.

Pour en savoir plus sur la sécurité des mots de passes: vous pouvez consulté le site du gouvernement (ANSSI: Agence Nationale de la Sécurité des Systèmes d’Information) : recommandations-relatives-a-lauthentification-multifacteur-et-aux-mots-de-passe

comment faire une sauvegarde

Ne perdez plus aucune donnée, c'est facile, il suffit de copier ses données ailleurs ...

Ne donnez jamais l’accès à quelqu’un que vous ne connaissez pas...

Services & Accès rapide

Une création graphique MP Conception

Nous rencontrer

- 453 - Rue Edouard Herriot - 01100 VEYZIAT

- Lundi - Vendredi - 08h00 à 18h00

- 04 74 75 79 20

- Web chat

Une création graphique MP Conception